Öffentliche Dokumentation

- Überblick

- Willkommen an der Universität – Ein IT-Leitfaden für neue Mitarbeiter

- FAQ

- Was ist ZDM und warum ist es wichtig an Universitäten?

- Warum unterstützt ITAU nur eine Hand voll unterschiedlicher Modelle für IT Hardware?

- Adobe Creative Cloud: Wie komme ich an diese Produkte?

- Adobe Creative Cloud: Kein Zugriff auf die Applikationsverwaltung

- Adobe Creative Cloud: Fehler 506

- Adobe Creative Cloud: Sprache ändern

- Wie installiere ich Microsoft Office 365 ProPlus?

- Exchange Kalender einrichten

- Anlegen von Backups zur Sicherung wichtiger Daten

- Nextcloud Gruppenverzeichnis beantragen

- macOS: Exchange Konto in Apple Mail einrichten - Mitarbeiter

- macOS: Exchange Konto in Microsoft Outlook einrichten

- Geräteausleihe

- Microsoft 365: "Diese Erfahrung ist nicht verfügbar."

- Betreuungsstufen

- Einrichtung eines Arbeitsplatzes und Beschaffung

- Netzwerkdosen einrichten

- Standard-Hardware an der Universität

- Wir empfehlen die Nutzung von Standard-Hardware

- Computerpool

- Dienste

- Netzwerkdosen Beantragung - Zeitlicher Ablauf für Apple Systeme

- MAC Adresse von externen LAN-Adaptern auslesen

- Selbstlernkurs: Security-Awareness von secaware.nrw

- Computer Lab: Installing Grasshopper Plugins

- Computer Lab: Installed Software

Überblick

Herzlich willkommen beim IT-Service der Fakultät Architektur und Urbanistik (ITAU). Unsere Aufgabe besteht darin, die Administration der Computerarbeitsplätze, des fakultätseigenen Computerpools und der IT-Forschungsinfrastruktur zu gewährleisten.

Verwenden Sie gerne die Suchfunktion, oben mittig in der Kopfzeile.

Sie finden alle unsere Infoseiten unter "öffentliche Dokumentation".

Antworten zu häufig gestellten Fragen finden Sie in dem Abschnitt FAQ.

Für neue Mitarbeiter an der Fakultät Architektur und Urbanistik: Machen Sie sich mit Ihrer Arbeitsumgebung vertraut.

Unsere Leistungen im Überblick:

- Beratung und Unterstützung bei der Hard- und Softwarebeschaffung: Sie planen die Anschaffung neuer Hardware oder Software? Unter dem Reiter "Beschaffung" finden Sie bereits im Vorfeld einige wichtige Informationen, die Ihnen bei Ihrer Entscheidung helfen.

- Einrichtung und Wartung von Arbeitsplatzcomputern: Wir kümmern uns um die Einrichtung und Wartung Ihrer Arbeitsplatzcomputer, je nach Ihrer individuellen Betreuungsstufe.

- Unterstützung bei Problemen mit Basissoftware: Wenn Sie Schwierigkeiten mit Ihrer Basissoftware haben, sind wir zur Stelle, um Ihnen zu helfen.

- Integration der Arbeitsplätze in die zentrale Netzwerkinfrastruktur: Wir sorgen für die reibungslose Anbindung Ihrer Arbeitsplätze an die zentrale Netzwerkinfrastruktur, sei es durch Kabelverbindungen oder VPN-Zugänge.

- Anbindung an Drucker: Wir unterstützen Sie bei der Einbindung Ihrer Geräte in das Druckernetzwerk.

- Administration des Computerpools und VR-Labors: Unser Service umfasst auch die Verwaltung und Wartung des fakultätseigenen Computerpools und Virtual-Reality-Labors.

- Einrichtung und Wartung von IT-Forschungsinfrastruktur: Für Ihre IT-Forschungsprojekte stehen wir Ihnen bei der Einrichtung und Wartung der erforderlichen Infrastruktur zur Seite.

Bitte beachten Sie:

Wir betreuen ausschließlich Geräte, die an das Zentrale Desktopmanagement (ZDM) angebunden sind oder mit macOS betrieben werden.

Geräte mit macOS können nur eingeschränkt betreut werden.

Wir führen keine Hardwarereparaturen durch.

Bei Fragen oder Anliegen sind wir gerne für Sie da.

Willkommen an der Universität – Ein IT-Leitfaden für neue Mitarbeiter

Herzlich willkommen an der Universität! Um Ihnen den Einstieg in Ihre Arbeitsumgebung zu erleichtern, haben wir eine Übersicht der wichtigsten IT-Dienste zusammengestellt. Diese Informationen sind leicht verständlich aufbereitet und sollen Ihnen helfen, sich schnell mit den technischen Abläufen und Prozessen vertraut zu machen.

IT-Service: SCC und ITAU

Das Servicezentrum für Computersysteme und -kommunikation (SCC) ist das zentrale Rechenzentrum der Universität. Es bietet zahlreiche IT-Dienstleistungen an, die allen Mitarbeitenden zur Verfügung stehen. Speziell für die Fakultät Architektur und Urbanistik (ITAU) gibt es eine eigene IT-Abteilung, die bei besonderen Anfragen und Anliegen unterstützt.

Die ITAU hilft Ihnen bei der Beschaffung von Hard- und Software, richtet Arbeitsplatzcomputer ein und wartet diese. Sollten Sie Probleme mit der Basissoftware haben, steht die ITAU Ihnen ebenfalls zur Seite. Sie kümmert sich auch um die Integration der Computer in das zentrale Netzwerk und hilft bei der Einrichtung von Druckern sowie bei der Verwaltung spezieller IT-Infrastrukturen wie dem Computerpool und dem Virtual-Reality-Labor der Fakultät. Wichtig zu wissen ist, dass ITAU ausschließlich Geräte unterstützt, die an das zentrale Desktopmanagement (ZDM) angeschlossen sind oder mit macOS betrieben werden. Reparaturen an Hardware werden nicht durchgeführt.

Beschaffung eines Dienstgeräts

Für die Beschaffung eines Dienstgeräts empfehlen wir, auf sogenannte ZDM-Geräte zurückzugreifen. Diese werden vom SCC speziell konfiguriert und entsprechen den hohen Sicherheitsstandards des Bundesamts für Sicherheit in der Informationstechnik (BSI). ZDM-Geräte bieten unter anderem automatische Sicherheitsupdates, regelmäßige Backups und Festplattenverschlüsselung. Weitere Informationen zur Beschaffung finden Sie auf der ITAU-Webseite.

Einrichtung einer Datendose

Wenn Sie ein ZDM-Gerät betreiben möchten, benötigen Sie eine Datendose, die von der IT-Abteilung freigeschaltet werden muss. Um die Freischaltung vorzunehmen, wird die genaue Bezeichnung der Netzwerkdose benötigt, die Sie auf einem Etikett an der Dose finden.

Drucken an der Universität

Methode 1: FollowMe-Druckservice

Der FollowMe-Druckservice ermöglicht es Ihnen, Ihre Druckaufträge flexibel an jedem Multifunktionsgerät (MFG) auf dem Campus abzurufen. Diese Geräte sind über den gesamten Campus verteilt und bieten Druck-, Kopier- und Scanmöglichkeiten. Eine Anleitung zur Nutzung von FollowMe finden Sie sowohl in Deutsch als auch in Englisch.

Bitte beachten Sie, dass USB-Sticks, die mit einem Mac formatiert wurden, von den Geräten nicht erkannt werden.

Methode 2: Zentrale Drucker

Alternativ gibt es zentral verwaltete Drucker, die über eine spezielle IP-Adresse (beginnend mit 141.54.36.xxx) zu erkennen sind.

Microsoft 365

Für Ihre Arbeit steht Ihnen die Software-Suite Microsoft 365 zur Verfügung. Hier erhalten Sie Zugang zu allen gängigen Office-Programmen. Detaillierte Informationen zur Registrierung und Nutzung finden Sie auf der SCC-Webseite.

Groupware

Die Groupware ist ein E-Mail- und Kalenderdienst, der Ihnen die Kommunikation und Terminplanung erleichtert. Weitere Informationen zur Nutzung finden Sie hier.

Cloudspeicher und Projektlaufwerke

Für die Datenspeicherung stehen Ihnen zwei Optionen zur Verfügung:

-

Der Cloudspeicher ermöglicht den Zugriff auf Ihre Dateien von überall aus und bietet eine sichere Ablage in der Cloud. Mehr dazu erfahren Sie auf der SCC-Webseite.

-

Projektlaufwerke hingegen sind freigegebene Speicherplätze auf Universitätsservern, die besonders für die Zusammenarbeit in Teams geeignet sind. Informationen dazu finden Sie hier.

Erster Gebrauch eines neuen Geräts

Beim ersten Start eines ZDM-Laptops müssen Sie das Gerät per Kabel mit dem Universitätsnetzwerk verbinden, um Ihr Nutzerprofil herunterzuladen. Erst nach dieser Erstanmeldung können Sie das Gerät auch ohne Netzverbindung verwenden. Wenn Sie das Gerät mit dem Netzwerk oder über VPN verbinden, werden Ihre Daten automatisch gesichert. Wir empfehlen, diese Synchronisierung vollständig abzuwarten, bevor Sie auf das WLAN wechseln.

Sie können den Status der Sicherung im Synchronisierungscenter überprüfen:

Auch bei der Anmeldung in Outlook gibt es einen wichtigen Hinweis: Geben Sie als Benutzername immer die Domäne „we\“ vor Ihrem Benutzernamen ein, also z. B. „we\abcd1234“. Für die erste Nutzung der Nextcloud sollten Sie sich mit Ihrem persönlichen Konto anmelden. Eine entsprechende Anleitung finden Sie hier.

FAQ

Was ist ZDM und warum ist es wichtig an Universitäten?

Zentrales Desktop Management (ZDM) ist die zentrale Verwaltung von Geräten wie Stand Pcs, Workstations oder Laptops, die von Studierenden, Lehrenden und Mitarbeitenden an Universitäten genutzt werden. ZDM ermöglicht es, die Sicherheit und Funktionalität der Geräte zu gewährleisten, die auf das universitäre Netzwerk und die Daten zugreifen.

ZDM ist wichtig an Universitäten, weil:

- Die Sicherheit der universitären Daten und Systeme vor unbefugtem Zugriff, Viren oder anderen Bedrohungen geschützt werden muss. ZDM erlaubt es, Sicherheitsrichtlinien und -einstellungen für alle mobilen Geräte festzulegen und auszurollen, wie zum Beispiel Passwortanforderungen, Verschlüsselung, VPN- und WLAN-Zugang, App-Berechtigungen oder Fernlöschung bei Verlust oder Diebstahl.

- Die Funktionalität der mobilen Geräte für die universitären Anwendungen optimiert werden muss. ZDM ermöglicht es, die Geräte mit den benötigten Apps, Daten, Updates und Patches zu versorgen, die Kompatibilität und Leistung zu überprüfen und die Nutzeraktivitäten zu überwachen.

ZDM bietet also viele Vorteile für Universitäten, indem es die Verwaltung, Sicherheit und Funktionalität der mobilen Geräte vereinfacht und verbessert. ZDM kann auch dazu beitragen, Kosten zu sparen, indem es den Supportaufwand reduziert, die Produktivität erhöht und die Compliance mit gesetzlichen Vorgaben sicherstellt.

Weitere Informationen finden Sie unter SCC: BSI-Schutz auf zentral administrierten Rechnern (Windows).

Warum unterstützt ITAU nur eine Hand voll unterschiedlicher Modelle für IT Hardware?

Sie haben Sie sich vielleicht schon einmal gefragt, warum die IT Abteilung nur bestimmte Modelle oder Marken unterstützt. Warum können Sie nicht einfach Ihr eigenes Gerät mitbringen oder das neueste Modell kaufen, das Ihnen gefällt?

Die Antwort liegt im Zentralen Desktop Management (ZDM). ZDM ist die zentrale Verwaltung von Geräten, die für die Sicherheit und Funktionalität der IT in der Universität sorgt. Mit einer ZDM-Lösung kann die IT Abteilung verschiedene Richtlinien und Einstellungen für die Geräte festlegen, wie zum Beispiel:

- Wie die Updates und Patches verteilt werden

- Wie Backups angelegt werden

- Wie oft ein Passwort geändert werden muss oder wie lang es sein muss

- Wie die Daten verschlüsselt oder gelöscht werden können, wenn das Gerät verloren geht oder gestohlen wird

- Wie der Zugang zum WLAN oder VPN konfiguriert wird

- Welche Apps installiert werden dürfen oder nicht

Diese Maßnahmen dienen dazu, die Daten und Systeme der Universität vor unbefugtem Zugriff, Viren oder anderen Bedrohungen zu schützen. Außerdem helfen sie dabei, die Produktivität und Effizienz der Mitarbeiter zu erhöhen, indem sie eine einheitliche und optimale Nutzung der Geräte ermöglichen.

Die Implementierung von ZDM ist jedoch nicht für jedes Gerät gleich einfach. Unterschiedliche Hersteller, Betriebssysteme und Modelle erfordern unterschiedliche Anpassungen und Kompatibilitätsprüfungen. Je mehr Geräte die IT-Abteilung unterstützen muss, desto mehr Aufwand und Kosten entstehen. Deshalb entscheiden sich viele Universitäten dafür, nur eine feste Anzahl unterschiedlicher Geräte zu unterstützen, die ihren Anforderungen am besten entsprechen.

Fazit: Die IT Abteilung unterstützt nur eine Hand voll unterschiedliche Geräte, weil sie damit das Zentrale Desktop Management einfacher und effektiver gestalten kann. Das kommt sowohl der Universität als auch den Mitarbeitern zugute.

Adobe Creative Cloud: Wie komme ich an diese Produkte?

Allgemeine Infos: Adobe Named User Lizenzen (NUL) für Mitarbeitende

Das SCC hat hierzu eine Anleitung bereit gestellt: Anleitung zur Einrichtung von Adobe Creative Cloud Produkten

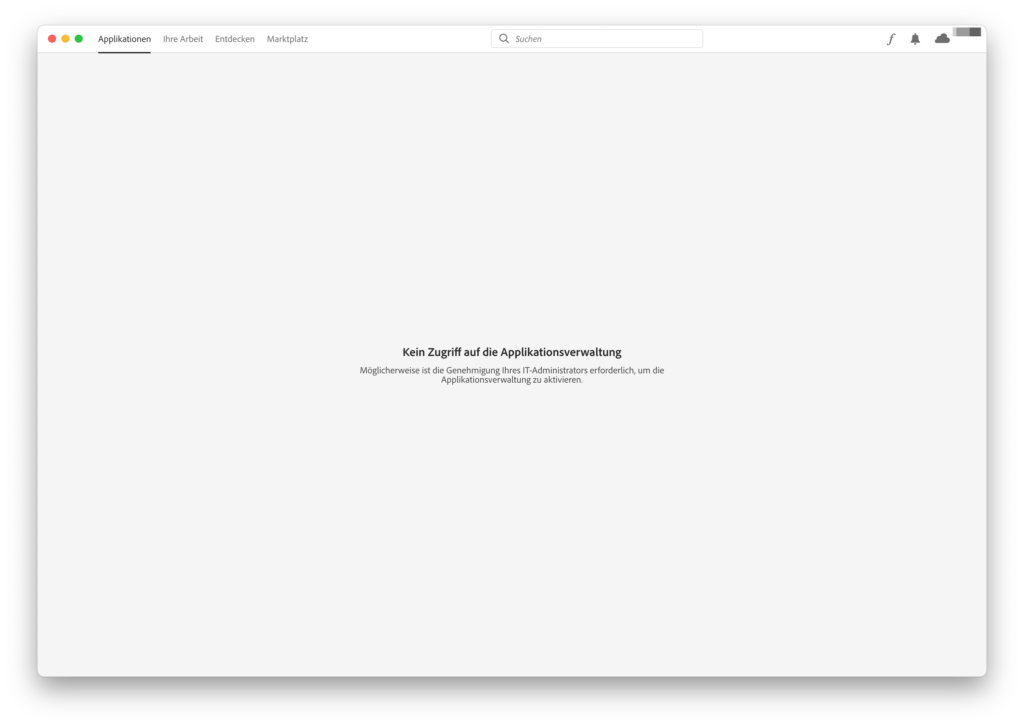

Adobe Creative Cloud: Kein Zugriff auf die Applikationsverwaltung

Unter macOS

Wenn du Applikationen über den Adobe Creative Cloud Client aufgrund der Fehlermeldung „Kein Zugriff auf die Applikationsverwaltung“ nicht installieren kannst, könnte eine Fehlkonfiguration deines Client schuld sein.

Um den Fehler zu korrigieren, benötigtest du administrative Rechte auf deinem Mac. Wende dich zur Not an deinen IT-Betreuer.

- Öffne den Pfad /Library/Application Support/Adobe/OOBE/Configs

- Öffne anschließend die Datei „ServiceConfig.xml“ mit administrativen Rechten

- Setze den Wert „AppsPanel“ auf true um den Zugriff auf „Applikationen“ zu gewähren.

- Wahlweise kannst du auch den Wert „SelferviceInstalls“ auf true setzen, um so bei der Installation keinen administrativen Zugang zu erfordern.

- Damit die Änderung nun wirksam wird musst du den Adobe Dienst Neustarten. Alternativ deinen gesamten Mac (einfacher)

Unter Windows

Bei zdm Rechnern ist es dem Nutzer nicht erlaubt, die Applikationsverwaltung zu öffnen. Eine automatische Aktualisierung der adobe Produkte erfolgt mehrmals pro Jahr.

Bei selbst verwalteten Windows Rechnern gehst du genauso vor wie unter macOS. Allerdings liegt die Datei ServiceConfig.xml im Pfad:

C:\Program Files (x86)\Common Files\Adobe\OOBE\Configs\Nach der Änderung muss der Rechner neu gestartet werden.

Adobe Creative Cloud: Fehler 506

Dieser Fehler tritt bei der Aktualisierung der adobe cc App auf.

Das Verhalten ist bekannt und kann vom Nutzer nicht behoben werden. Die Aktualisierungen der adobe Produkte auf zdm Rechnern erfolgt automatisch mehrmals im Jahr.

Sollte eine dringliche Aktualisierung nötig sein, muss über nutzerservice@uni-weimar.de ein entsprechendes Ticket erstellt werden.

Adobe Creative Cloud: Sprache ändern

Adobe Help: How to change the language settings of Creative Cloud apps

Wie installiere ich Microsoft Office 365 ProPlus?

Seit dem 23.08.2024 ist dieser Artikel nicht mehr gültig und dient nur noch zur Weiterleitung. Aktuelle Informationen entnehmen Sie bitte der Infoseite des SCC: Microsoft 365 für Mitarbeiter*innen und Studierende

Unter Windows

Unter macOS

Befolgen Sie die Anleitung wie unter Windows bis zum Punkt 5. Die weiteren Schritte sind unter macOS anders. Diese haben wir unten für Sie dargestellt.

Klicken Sie nun auf "Fortfahren" und folgen Sie den weiteren Anweisungen des Installationsprogramms.

Starten Sie anschließend eines der Installierten Programme. Zum Beispiel "Word". Beim ersten Start erscheint ein Anmeldefenster. Klicken Sie auf "Anmelden oder ein Konto erstellen".

Melden Sie sich anschließend mit Ihrer "xyz.BUW@TechnischeUnivers049.onmicrosoft.com"-Kennung an.

Fertig. Nun können Sie Office 365 unter macOS verwenden.

Exchange Kalender einrichten

Kalender erstellen

Melden Sie sich zunächst bei OWA an.

Nachdem Sie sich angemeldet haben, landen Sie bei Ihren Emails.

Klicken Sie links oben im Fenster aufs Hauptmenü und anschließend auf "Kalender".

Klicken Sie auf "Kalender hinzufügen" > "Sekundärer Kalender". Vergeben Sie anschließend einen Namen.

Kalender freigeben

Klicken Sie auf "Freigeben" > "Neuer Kalender"

Wählen Sie nun die Personen aus, für die der Kalender freigegeben werden soll.

Sie können den Kalender nur für Personen mit Exchange Postfach freigeben.

Die ausgewählten Personen bekommen eine Email mit einem Button "Annehmen". Diesen müssen sie in OWA klicken.

Anlegen von Backups zur Sicherung wichtiger Daten

Es werden immer wieder Fälle von Datenverlust aufgrund von Datenträgerschäden bekannt. Um diesem Problem präventiv entgegenzuwirken und die Sicherheit Ihrer wichtigen Daten zu gewährleisten, möchten wir Ihnen dringend raten, regelmäßige Backups Ihrer wichtigsten Daten durchzuführen.

Datenverlust kann schwerwiegende Konsequenzen für den reibungslosen Ablauf Ihrer täglichen Prozesse haben. Ein unerwarteter Ausfall von Datenträgern kann jederzeit auftreten und ist oft unvorhersehbar. Daher ist es unerlässlich, vorbeugende Maßnahmen zu ergreifen, um im Fall der Fälle schnell wieder auf vollständige und aktuelle Daten zugreifen zu können.

Hier sind einige Empfehlungen für die Durchführung von Backups:

- Regelmäßigkeit: Führen Sie Backups in regelmäßigen Abständen durch, um sicherzustellen, dass Ihre Daten stets aktuell sind.

- Datenauswahl: Konzentrieren Sie sich besonders auf die Sicherung geschäftskritischer Daten, wichtiger Dokumente und anderer für den Betrieb essentieller Informationen.

- Speicherort: Speichern Sie Backups an einem sicheren Ort, der vor physischen Schäden und unbefugtem Zugriff geschützt ist.

Wir empfehlen die vom SCC bereitgestellten Lösungen (Cloudspeicher, Homelaufwerk oder Projektspeicher). Weitere Infos finden Sie auf den SCC: Daten verwalten.

Die Nutzung unverschlüsselter externer Datenträger sind nach DSGVO ausgeschlossen. - Überprüfung: Testen Sie regelmäßig die Wiederherstellung von Backups, um sicherzustellen, dass im Ernstfall eine reibungslose Datenwiederherstellung möglich ist.

Eine Wiederherstellung durch einen externen Dienstleister ist kostspielig und dauert u.U. sehr lange. Darüber hinaus ist ein Erfolg nicht garantiert.

Wir empfehlen, diese Maßnahmen umgehend zu implementieren, um potenziellen Datenverlust zu verhindern und die Kontinuität Ihrer geschäftlichen Aktivitäten sicherzustellen. Sollten Sie Fragen oder Unterstützung bei der Umsetzung benötigen, steht Ihnen unser IT-Support-Team gerne zur Verfügung.

Nextcloud Gruppenverzeichnis beantragen

Weitere Informationen finden Sie unter SCC: Daten Speichern.

Bereiche können sich auch sog. Gruppenverzeichnisse für Nextcloud beantragen.

macOS: Exchange Konto in Apple Mail einrichten - Mitarbeiter

Öffnen Sie "Apple Mail".

Wahlen Sie "Microsoft Exchange" aus und klicken Sie anschließend auf "Fortfahren".

Klicken Sie nun auf "Manuell konfigurieren".

macOS: Exchange Konto in Microsoft Outlook einrichten

Beim erstmaligen Start von Outlook

Wenn Sie in Outlook schon andere Konten eingerichtet haben

Geräteausleihe

Verfügbare Geräte:

- Datenbeamer (Nutzungsberechtigung Beamer)

- Digitale Diaprojektoren

- Overheadprojektoren

- Leinwände

- Stative

Microsoft 365: "Diese Erfahrung ist nicht verfügbar."

Beim Versuch, in einer Microsoft 365 Anwendung, ein Dokument als PDF zu exportieren berichten einige Mitarbeiter folgende Meldung.

Um diese Meldung zu vermeiden, gehen Sie bitte die folgenden Schritte. Klicken Sie auf Datei (1) und dann auf Speichern unter... (2).

Manchmal kann hier noch die falsche Ansicht eingestellt sein. In diesem Fall klicken Sie zunächst auf Auf meinem Mac (3).

Wählen Sie anschließend das Format PDF (4) aus, klicken auf Optimal zum Drucken (5) und dann auf Exportieren (6).

Betreuungsstufen

Die Administration der IT Arbeitsplätze an der Fakultät A+U kann in zwei Varianten erfolgen. Diese sind in folgender Tabelle hinsichtlich der verschiedenen administrativen Aufgaben gegenübergestellt. Die jeweiligen Leistungen sind weiter unten im Detail erklärt.

Wir empfehlen die Betreuungsstufe ZDM, da wir hier ein höheres Maß an IT-Sicherheit und Unterstützung gewährleisten können.

| Betreuungsstufe | mit ZDM | ohne ZDM |

|---|---|---|

| Betriebssystem | ||

| Administration durch ITAU | ||

| Hardwarebeschaffung gemäß RV | ||

| IT Sicherheit durch SCC und ITAU | ||

| schnelle Wiederherstellung bei Defekt | ||

| Roaming / Profilsynchronisation | ||

| Einrichtung des zentralen Datenspeichers | ||

| Betriebssystem Upgrades | ||

| Installation von Zusatz-Software | ||

| Installation von Basis-Software | ||

| Druckereinrichtung | ||

| Anbindung ans Uni-Netz | ||

| Allgemeine Beratung bei IT-Problemen | ||

| Priorisierung bei Support-Anfragen |

Administration durch ITAU

Aktionen, die erhöhte Rechte benötigen (z.B. Installation von Software oder Druckern, Konfiguration), werden an zentral administrierten Geräten von uns durchgeführt. Wir sind dabei immer bemüht nach den aktuellsten Kenntnissen der IT-Sicherheit zu handeln.

Für selbst administrierte Geräte können wir, neben der Einbindung ins Uni-Netz, nur die erstmalige Einrichtung von Basis Software und Druckern übernehmen.

Wenn Geräte selbst administriert werden, empfehlen wir ausdrücklich Administrator-Konten nicht für die tägliche Arbeit zu verwenden, sondern einen zusätzlichen Nutzer mit eingeschränkten Rechten (Begründung). Außerdem möchten wir an dieser Stelle auf die Informationen des SCC in Bezug zu IT-Sicherheit, und im speziellen auf die goldenen Regeln hinweisen.

IT Sicherheit durch SCC und ITAU

Zentral administrierte Geräte werden vom SCC speziell konfiguriert, um die Auswirkungen von Schadsoftware zu reduzieren. Diese Konfigurationen orientieren sich an den Vorgaben des Bundesamts für Sicherheit in der Informationstechnik (BSI) und werden durch das zentrale Desktop Management (ZDM) aktuell gehalten.

Roaming / Profilsynchronisation

Durch diese Funktion werden individuelle Einstellungen von Nutzer*innen im zentral verwalteten Nutzerprofil abgelegt (synchronisiert). Dadurch werden Mitarbeiter*innen unabhängig von einzelnen Geräten und sind somit besser vor Hardwaredefekten und Datenverlust geschützt. Ist ein Gerät mal defekt oder wurden versehentlich Daten gelöscht, kann das System vom zentralen Server des SCC wieder hergestellt werden.

Der IT-Grundschutz der Universität verbietet das Weitergeben von Passwörtern oder die Verwendung eines Nutzerprofils/Accounts durch mehrere Personen. Doch zur Arbeitsteilung- und Delegierung wird gerade diese Möglichkeit häufig von Mitarbeiter*innen gewünscht. Zusätzlich müssen bei den Geräten aller Support-Varianten außer A die Nutzer*innenprofile manuell verwaltet werden. Das ist besonders aufwändig wenn z.B. die wissenschaftlichen Mitarbeiter*innen häufig wechseln oder das Gerät für Präsentationen oder Lehre verwendet wird.

Einrichtung des zentralen Speichers

Die Universität bietet für alle Mitarbeiter und Studenten sog. Homeverzeichnisse an. Dies sind den jeweiligen Nutzern zugewiesene Speicherplätze auf den zentralen Servern des SCC.

Neben den nutzerbezogenen Speicherplätzen gibt es auch sog. Projektverzeichnisse. Dies sind Speicherplätze, die von den Fakultätsbereichen zusätzlich für Projekt- oder Bereichsbezogene Dateien beantragt werden können. Hier ist der Zugriff durch mehrere Personen möglich.

Bei ZDM Geräten werden diese Speicherplätze bei der Anmeldung automatisch bereit gestellt. Bei anderen Geräten müssen sie manuell durch die Nutzer*innen eingerichtet werden.

Hinweise zur Nutzung des Homeverzeichnisses

Beim Nutzerbezogenen Homeverzeichnis handelt es sich um eine Netzwerkfreigabe die bei der Anmeldung am Gerät automatisch eingebunden und synchronisiert wird. Dies ist insofern praktisch, als das diese Daten (nach der vollständigen Synchronisation) ohne Umwege sofort verfügbar sind.

Dies führt bei besonders großen Homeverzeichnissen zu diversen Nebeneffekten.

- Sobalt das Homeverzeichnis eines Nutzers synchronisiert wurde, verbleiben die Daten in verschlüsselter Form auch nach der Abmeldung auf der lokalen Festplatte des Geräts. Im Normalfall, wenn die Homeverzeichnisse um die 10 GB betragen, ist das kein Problem - auch wenn sich 10 verschiedene Nutzer auf dem Gerät angemeldet haben. In besonderen Fällen haben Nutzer allerdings schon über 100 GB in ihren Homeverzeichnissen gespeichert. Somit sind die Fesplatten manchmal bei der Anmeldung eines solchen Nutzers schon voll.

- Da es sich um den einen personenbezogenen Speicher handelt sind die Daten verschlüsselt und nur nach der Anmeldung durch den entsprechenden Benutzer verfügbar. Dies ist natürlich so gewollt, hat aber zur Konsequenz, dass der Speicher auch durch niemand sonst wieder frei gegeben werden kann ohne die Festplatte komplett zu leeren.

Installation Basis-Software

Windows

- aktuelles Windows

- Druckerinstallation und Einrichtung

- Internet-Browser (Microsoft Edge)

- Antivirenpaket (Sophos)

- Acrobat Reader

Mac

- macOS (inkl. der Serviceupdates)

- Druckerinstallation und Einrichtung

- Internet-Browser (Microsoft Edge)

- Bei MacBooks: VPN Client (Cisco AnyConnect Secure Mobility Client)

Wenn zusätzliche Software benötigt wird, sollten Sie sich auf den Seiten des SCC informieren welche Bedingungen jeweils gelten. Entsprechend wird die Software je nach Betreuungsstufe von unserer Abteilung auf den Geräten installiert.

Je nach Lizenzierung und Betreuungsstufe muss die Beschaffung und Installation individuell geregelt werden. Bitte fragen Sie diesbezüglich bei uns direkt über it-support@archit.uni-weimar.de an.

Einrichtung eines Arbeitsplatzes und Beschaffung

Die IT-Abteilung der Fakultät Architektur und Urbanistik ist verantwortlich für die technische Einrichtung von Arbeitsplätzen und die Beschaffung von Ersatzhardware. Dieser Prozess erfolgt gemäß bestimmter Richtlinien und Rahmenverträgen. In diesem Dokument werden die Schritte und Verfahren für die Beschaffung und Einrichtung von Hardware erläutert.

Für eine reibungslose Abwicklung sollten wir schon bei der Planung einer Beschaffung mit in den Prozess eingebunden werden. Außerdem sollte die gesamte Nutzungsdauer der zu beschaffenden Geräte betrachtet werden und wie gut sie sich in die bestehende IT-Struktur einbinden lassen.

Überlegen Sie, welche Art der Administration Sie sich für die neuen Geräte vorstellen. Davon hängt die Auswahl der Hardware ab, denn nicht alle Modelle/Hersteller können von uns gleich behandelt werden.

Für die Anmeldung von Telefonen wenden Sie sich bitte ans SCC: IP-Telefonie.

Für die Einrichtung eines gemeinsamen Datenspeichers (sog. Projektlaufwerke) wenden Sie sich bitte ans SCC: Datenspeicher.

Für die Einrichtung von Gruppenkalender, gemeinsame Adresslisten, Kontakte und Aufgaben wenden Sie sich an SCC: E-Mail und Groupware für Beschäftigte.

Für Videokonferenz Systeme und Projektoren wenden Sie sich bitte an den Medientechnischen Service.

Wie kann ich am besten eine Beschaffung auslösen?

Um eine Beschaffung auszulösen, beantworten Sie folgende Fragen:

- Welches Gerät soll beschafft werden? Beachten Sie dazu unsere Empfehlungen. Diese finden Sie unten auf dieser Seite.

- Wie soll die Beschaffung zusätzlich angepasst werden?

- Für welche Professur/Abteilung wird bestellt?

Senden Sie uns anschließend eine Mail an it-support@archit.uni-weimar.de. Wir werden mithilfe dieser Informationen einen Beschaffungsantrag aufsetzen und Ihnen zur Einholung der diversen Unterschriften zukommen lassen.

Muss ich Angebote einholen?

Für einige Geräte bestehen Rahmenverträge, wodurch sie zu günstigen Konditionen bestellt werden können. Darüber hinaus müssen für ihre Bestellung keine Vergleichsangebote eingeholt werden.

Hardware die mit dem ZDM kompatibel ist

- Lenovo ThinkPad L14 (im Rahmenvertrag)

- Microsoft Surface Laptop 5

Die Konfiguration ist anpassbar und weiteres Zubehör kann mitbestellt werden. Bei Interesse melden Sie sich gerne bei uns. Die Nutzung dieser Geräte bietet im Universitätsumfeld einige Vorteile.

Hardware die NICHT mit dem ZDM kompatibel ist

zum Beispiel:

- Apple MacBookAir (im Rahmenvertrag)

- Apple MacBookPro (im Rahmenvertrag)

- Apple iMac (im Rahmenvertrag)

In einzelnen Fällen, wenn die oben genannten Geräte nicht den Anforderungen eines einzurichtenden Arbeitsplatzes entsprechen, können auch andere Produkte beschafft werden. Der Betrieb dieser Geräte ist jedoch an der Universität überaus unpraktikabel.

Geräte die vom zentralen Desktop Management (ZDM) unabhängig sind

- Dell UltraSharp U2421E Monitor (im Rahmenvertrag)

- Dell Professional P2723DE Monitor (im Rahmenvertrag)

Netzwerkdosen einrichten

Wann sollte eine Netzwerkdose beantragt werden?

Eine kabelgebundene Netzwerkverbindung hat gewisse Vorteile gegenüber einer drahtlosen WLAN-Verbindung, die je nach den Anforderungen und Bedürfnissen einer bestimmten Situation von Vorteil sein können. Hier sind einige Gründe, warum eine kabelgebundene Verbindung bevorzugt wird:

- ZDM: Wenn Sie ein ZDM Gerät verwenden, wird Ihnen automatisch eine Netzwerkdose eingerichtet.

- Stabilität: Kabelgebundene Verbindungen sind in der Regel stabiler und zuverlässiger als drahtlose Verbindungen. Sie sind weniger anfällig für Interferenzen, Störungen und Signalverluste, die bei WLAN-Verbindungen auftreten können.

- Geschwindigkeit: Kabelgebundene Verbindungen bieten in der Regel höhere Übertragungsgeschwindigkeiten im Vergleich zu WLAN. Dies ist besonders wichtig für Anwendungen, die hohe Bandbreitenanforderungen haben, wie z.B. das Streamen von 4K- oder 8K-Videos und große Dateiübertragungen.

- Geringe Latenz: Kabelgebundene Verbindungen haben in der Regel eine niedrigere Latenz im Vergleich zu WLAN-Verbindungen. Dies ist wichtig für Echtzeit-Anwendungen wie VoIP-Telefonie.

Die Wahl zwischen einer kabelgebundenen und einer drahtlosen Verbindung hängt jedoch immer von den spezifischen Anforderungen und den Gegebenheiten ab.

Wie kann ich eine Netzwerkdose beantragen?

Um eine Netzwerkdose zu beantragen schicken Sie bitte eine Email an it-support@archit.uni-weimar.de. Diese Email sollte die folgenden Informationen beinhalten:

- Professur

- Ihr Diensttelefon

- Gebäude und Raum für die Netzwerkdose

- Um was für ein Gerät handelt es sich? (Apple Mac, Windows PC, Drucker)

- Bezeichnung des Geräts bei Bestandshardware. Bei neuen Geräten muss diese erst zugewiesen werden.

- MAC Adresse

- Bezeichnung der Netzwerkdose

- Wenn die Netzwerkdose zwei Buchsen hat, bitte noch angeben ob Sie die rechte oder die linke verwenden wollen

Was ist die MAC Adresse und wo finde ich sie?

Eine MAC-Adresse (Media Access Control-Adresse) ist eine eindeutige Kennung, die einem Netzwerkgerät, wie einem Computer oder einem Router, zugewiesen ist. Sie besteht aus einer 12-stelligen Hexadezimalzahl und wird auf der Hardwareebene des Netzwerkgeräts fest vergeben. Die MAC-Adresse dient dazu, Geräte in einem lokalen Netzwerk zu identifizieren und sicherzustellen, dass Datenpakete an das richtige Zielgerät gesendet werden. Jede MAC-Adresse ist weltweit einmalig, wodurch sichergestellt wird, dass es keine Konflikte bei der Adressierung von Geräten im Netzwerk gibt.

Die Universität Greifswald hat eine bebilderte Anleitung wie die MAC Adresse auf unterschiedlichen Betriebssystemen ausgelesen wird.

Netzwerkdosen

Standard-Hardware an der Universität

Die IT-Abteilung der Universität legt großen Wert auf die IT-Sicherheit und den Schutz unserer Mitarbeiter vor Hacks und Schadsoftware. Um diesen Schutz zu gewährleisten, setzen wir spezielle Verfahren bei der Einrichtung von Standard-Hardware ein. Diese Verfahren basieren auf dem IT-Grundschutz Kompendium und den Sicherheitsrichtlinien der Universität. Im Folgenden möchten wir Ihnen erläutern, wie die Verwendung von Standard-Hardware zur Steigerung Ihrer IT-Sicherheit beiträgt:

Strikte Nutzerverwaltung

Unsere Standard-Hardware nutzt eine strikte Nutzerverwaltung, die es Mitarbeitern ermöglicht, auf ihre persönlichen Netzwerkspeicher und Backups zuzugreifen, ohne manuelles Einrichten oder Löschen von Benutzerkonten. Dies gewährleistet nicht nur die Sicherheit Ihrer Daten, sondern reduziert auch den administrativen Aufwand und lästige Konfigurationsprozesse.

Administrative Werkzeuge

Die IT-Abteilung verfügt über leistungsstarke administrative Werkzeuge, die auf Standard-Hardware eingesetzt werden. Diese Werkzeuge ermöglichen es uns, schnell und effizient Unterstützung zu leisten. Dazu gehören:

- Fernwartung: Wir können Ihr Gerät remote überwachen und gegebenenfalls Probleme beheben, ohne physisch anwesend zu sein.

- Flexible Softwareinstallation: Wir können benötigte Softwareanwendungen installieren und aktualisieren, um sicherzustellen, dass Sie stets über die erforderlichen Tools verfügen.

- Schnelle Systemwiederherstellung: Im Falle von Systemproblemen oder Fehlfunktionen können wir Ihr System schnell wiederherstellen, um Ausfallzeiten zu minimieren.

Uneingeschränkter Zugang zu Druckern und Scannern

Standard-Hardware gewährt Ihnen uneingeschränkten Zugang zu Druckern und Scannern an der Universität. Dies erleichtert Ihre Arbeitsprozesse und ermöglicht es Ihnen, Dokumente und Materialien schnell und bequem zu drucken oder zu digitalisieren.

Kontinuität bei Problemen oder Defekten

Sollten Probleme oder Defekte an Ihrem Gerät auftreten, können Sie temporär auf andere gleichartig eingerichtete Geräte ausweichen, ohne Datenverlust oder aufwendige Neuinstallationen befürchten zu müssen. Dies gewährleistet eine reibungslose Kontinuität in Ihrem Arbeitsalltag.

Wir empfehlen die Nutzung von Standard-Hardware

Der Betrieb von Nicht-Standard-Hardware ist an der Universität problematisch. Unten haben wir einige Quellen gesammelt, die das unterstreichen.

- Keine der im Abschnitt "Standard-Hardware" genannten Vorteile existieren aktuell für diese Systeme. Damit fehlt auch die Grundlage um eine angemessene und skalierbare Administration umzusetzen. Daher bieten wir hier nur eine Ersteinrichtung an (siehe Reiter "IT-Arbeitsplätze").

- Stetig zeitnahes Einspielen aktueller Sicherheitsupdates/Betriebssystemupgrades durch Endnutzer wird häufig vergessen. Mit Blick auf die Gefahrenlage durch äußere Einflüsse ist dieser Zustand sehr bedenklich.

Weitere Anmerkungen für Apple Geräte

- Die Nutzungsdauer der Hardware beträgt nur ca. 5-8 Jahre, danach stellt Apple erfahrungsgemäß den Support ein. Aus Sicherheitsgründen werden die Geräte danach, mit zeitiger Benachrichtigung, vom Universitäts-Kabelnetz getrennt. Die Geräte können anschließend über EDUROAM weiterhin ins Internet. Der Zugang zu Projektlaufwerken und Druckern funktioniert dann nur noch per VPN.

- macOS version history - Releases

- macOS endoflife.date

- Kompatibilität des aktuellen Betriebssystems

- "Von Apple gibt es keine offizielle Aussage, wie lange Betriebssystemversionen überhaupt Updates erhalten sollen. Über das vergangenen Jahrzehnt hat sich eingespielt, dass jeweils die beiden der aktuellen Version vorausgehenden macOS-Versionen über einen unbestimmten Zeitraum weiter Sicherheitsupdates erhalten.", unter: Offene Lücke in älteren Systemen: Apples Patch-Strategie macht Nutzer verwundbar (abgerufen am 03.11.2022)

- Nur bei dem aktuellsten Betriebssystem werden alle Sicherheitslücken geschlossen. Apple hat diese Sachlage selbst mitgeteilt.

- Apple räumt ein: Nur aktuelles macOS stopft alle bekannten Sicherheitslücken

- "Aufgrund von Abhängigkeiten der Architektur und Systemänderungen in jeder aktuellen Version von macOS (beispielsweise macOS 13) werden nicht alle bekannten Sicherheitsprobleme in früheren Versionen behoben (beispielsweise macOS 12).", unter: About software updates for Apple devices (abgerufen am 15.12.2022)

- Kontinuierlich aktuelle Systeme sind auch bei Macs sehr wichtig

Computerpool

Die Poolcomputer verfügen über folgende Software.

| Betriebssystem | Windows 10 Enterprise |

| CAD & 3D | Allplan / ArchiCAD / AutoCAD / 3dsMax / Revit / Dynamo / Blender / Rhino3D /SolibriModelViewer / Vectorworks |

| Coding | Arduino / Ghostscript / Processing / Python / VisualStudio / TouchDesigner / Unity / RStudio |

| Bild & Layout | Acrobat / Bridge / Illustrator / Indesign / Photoshop / Gimp / Krita / Panoweaver / Scribus |

| GIS | ArcGIS / QGISOFFICEAccess / Excel / OneNote / Powerpoint / Publisher / Word |

| Browser | Chrome / Edge / Internet Explorer |

Ort: Belvederer Allee 1a, Raum 002

Öffnungszeiten: Montag - Sonntag 0-24 Uhr (außer feiertags) mit freigeschalteter THOSKA-Card (über Dekanat)

Nutzung

Bitte informieren Sie sich vor Erstnutzung über die generellen Hinweise zur Nutzung der IT-Infrastruktur.

Spezielle Hinweise zur Nutzung des Computerpools:

- Wenn ein Arbeitsplatzcomputer bereits eingeschaltet ist, bitte vor der Nutzung erst herunterfahren, neu starten und dann einloggen, ansonsten einfach einschalten.

- Nutzungsbedingungen akzeptieren

- Warten bis schwarzer Anmelde-Bildschirm erscheint

- Nutzername eingeben, <ENTER>

- Passwort eingeben <ENTER> (Achtung! Tastatureingabe wird NICHT angezeigt!

- Auf Anmeldebestätigung warten, <ENTER>

Es wird folgende Laufwerkszuordnung vorgenommen:

D: lokales Laufwerk zur schnellen temporären Speicherung von Daten (für alle beschreibbar und löschbar!)

I: Netzlaufwerk, persönliches Home-Laufwerk, Daten-Speicherlaufwerk, nur für den angemeldeten Nutzer zugreifbar

K: Netzlaufwerk, Programmordner, nur lesbar

X: Netzlaufwerk zur temporären Speicherung von Daten und Datenaustausch (für alle beschreibbar und löschbar!)

Achtung: Nach einem Neustart sind alle auf Laufwerk C: und dem Desktop abgelegten Daten gelöscht!

Der Drucker arbeitet als FollowMe-Drucker mit Thoska-Authentifizierung. Dazu drucken Sie das jeweilige Dokument mit dem Drucker "FollowMe_SW" (schwarzweiss) bzw. FollowMe_CO (farbig)". Wenn Sie ihre Thoska dann an den Drucker halten, wird das Dokument an diesem Drucker gedruckt (Bedienungsanleitung FollowMe-Drucker).

Die Nutzung des Beamers erfolgt nur durch autorisierte Personen mittels Passwort-Eingabe.

Hardware

16 x PC Fujitsu Esprimo P956/E94+

Core i5 6500 CPU 3,2GHz

Grafik NVIDEA GeForce GTX 745

16GB RAM

1TB SSD + 128GB SSD

20" Monitor

1x FollowMe Multifunktionsgerät

1x Beamer Canon WUX6010

Auflösung WUXGA

Helligkeit 6.000 Lumen

Kontrastverhältnis 2.000:1

LCOS-Panel

1x Überwachungskamera

2560 x 1920 pix

Aufzeichnung und Speicherung 24h//7d

Nutzungsordnung

Den Nutzern des Pools ist es untersagt:

- Software auf den Rechnern oder auf dem Server-Laufwerken zu installieren/deinstallieren

- Internetseiten aufzusuchen, die ohne Studienbezug sind

- Eingriffe am Mobiliar, Kabeln oder an der Hardware vorzunehmen, bzw. sie zu deplatzieren

- Speisen und Getränke im Pool zu verzehren

- Aushänge anzubringen (nur nach Rücksprache mit dem Poolverantwortlichen)

Die Nutzer des Pools sind verpflichtet

- die Pooleingangstür stets geschlossen zu halten

- Defekte/Verluste sofort zu melden

- für die Sicherung persönlicher Daten selbst zu sorgen

- nach dem Verlassen des Pools als Letzter alle Fenster zu schließen und Licht ausschalten, alle Rechner herunterzufahren, evtl. eingeschalteten Beamer an der Fernbedienung ausschalten

Der Pool ist videoüberwacht; Aufzeichnung 24h/7d

Verstöße gegen die Nutzungsordnung haben den sofortigen Ausschluss von der Poolnutzung zur Folge.

Dienste

IP Telefonie

Cisco Unified Communications-Benutzer-Portal

Das Cisco Unified Communications-Benutzer-Portal ist eine webbasierte Plattform. Es ermöglicht Benutzern, ihre Kommunikationsdienste und -einstellungen eigenständig zu verwalten. Zu den Hauptfunktionen gehören die Verwaltung von Rufweiterleitungen sowie die Konfiguration von zugewiesenen IP-Telefonen.

Cisco Jabber

Cisco Jabber ist eine Anwendung, die integrierte Kommunikation und Zusammenarbeit in einer einzigen Plattform bietet. Es ermöglicht Benutzern, über verschiedene Kommunikationskanäle wie Instant Messaging, Voice- und Videoanrufe, Voicemail, Desktop-Sharing und Konferenzen zu kommunizieren. Cisco Jabber kann auf verschiedenen Geräten wie Desktops, Laptops, Smartphones und Tablets verwendet werden und ermöglicht die Zusammenarbeit sowohl innerhalb als auch außerhalb des Uninetzwerks. Weitere Informationen zur Nutzung innerhalb der Universität finden Sie auf der Infoseite vom SCC.

Netzwerkdosen Beantragung - Zeitlicher Ablauf für Apple Systeme

1. Ablauf der Beantragung einer Netzwerkdose

Alle Arbeitsschritte bis zur Lieferung der Endgeräte (siehe Punkt 2) sollten gleichzeitig ausgeführt werden um Verzögerungen zu vermeiden!

1 - Beschaffungsantrag für Neugerät stellen

2 - USB C auf LAN über Mittelbewirtschafterin beschaffen (Gleichzeitig)

Information:

Im "Kreller Shop" ist KEIN gesonderter Beschaffungsantrag notwendig. Die Bestellung muss jedoch von der Mittelbewirtschafterin Ihrer Fakultät / Ihres Bereiches übernommen werden.)

3 - Bitte füllen Sie bei selbst administrierten Geräten (alle Apple Geräte) folgende Formulare aus und übermitteln sie an uns:

- Geräteaufnahme

- Erstinstallation

- Hinweise für selbst Administrierte Rechner

Hinweis: Diese Formulare erhalten Sie nach Anfrage von unserem IT-Support (NICHT vom SCC!)

2 - Nach der Lieferung des Adapters

Wenn der Adapter geliefert wurde, übergeben Sie Ihn entweder an uns, oder lesen die MAC-Adresse selbstständig aus.

Eine Anleitung dazu finden Sie im nächsten Abschnitt (Punkt 2.1),

Wichtig: Wir benötigen zur Beantragung unbedingt die Dosennummer an der Sie das Gerät betreiben werden! Bitte teilen Sie uns ebenfalls mit auf welcher Seite Ihr Anschluss erfolgen soll (Links, Rechts oder Mittig wenn die Dose nur über einen Anschluss verfügt!)

Weitere Informationen wie Sie die Dosennummer ermitteln finden sie unter:

Netzwerkdosen einrichten | ITAU Docs (uni-weimar.de)

2.1 - Anleitung um die MAC-Adresse selbst auszulesen

1 - Klicken Sie auf das "Apple Symbol" am oberen Linken Bildschirmrand

2 - Im Bereich "Systemeinstellungen" --> "Netzwerk" werden Ihnen die Netzwerkgeräte angezeigt.

3 - Wählen sie ihren Adapter durch klicken aus (USB 10/100/1000)

--> Es öffnet sich ein Menü.

4 - Wählen Sie im Reiter --> "Hardware" aus

Je nach Version des Betriebssystems kann der Reiter auf der linken Seite des Fensters angeordnet sein, oder am oberen Bildschirmrand.

-> In der ersten Zeile wird Ihnen die MAC-Adresse angezeigt.

-> Eine solche Adresse wird im folgenden Format angezeigt: 00-80-41-ae-fd-7e

5 - Diese übermitteln Sie bitte schriftlich an uns.

Mail an: it-support@archit.uni-weimar.de

Bitte nutzen Sie die Kopieren ("command + c") und Einfügen ("command + v") Funktion um mögliche Schreibfehler auszuschließen.

Falls sie nicht sicher sind, welches Gerät sie wählen sollen, entfernen Sie den Adapter aus dem USB Anschluss Ihres MAC's. Das Gerät welches den Status von online (grüner Punkt), zu offline (roter Punkt) geändert hat ist das richtige.

6 - Adapter wieder anschließen und bei Arbeitsschritt (Punkt 3 in der Anleitung) fortfahren.

Die Beantragung der Netzwerkdose erfolgt IMMER für den Adapter den sie erwerben, da die neueren MacBooks keinen LAN-Anschluss mehr besitzen und somit nicht direkt über ein Netzwerkkabel angeschlossen werden können. Die MAC-Adresse des Adapters unterscheidet sich von der, des MacBooks. Daher macht es keinen Sinn uns die MAC-Adresse des neuen Laptops zu übermitteln.

Wird eine falsche MAC-Adresse übermittelt, muss der Antrag erneut gestellt werden!

MAC Adresse von externen LAN-Adaptern auslesen

Möglichkeit 1:

Schließen sie den Adapter an ihr MacBook an und starten Ihr Gerät.

Gehen sie zu den Systemeinstellungen und klicken auf "Netzwerk".

Dort wird Ihnen der "Thunderbolt-Ethernet Adapter" angezeigt, klicken Sie darauf.

Im nächsten Schritt auf "Weitere Optionen".

Es öffnet sich ein Fenster in dem sich oberhalb ein Auswahlmenü befindet.

In diesem wählen sie "Hardware" aus.

Nun wird Ihnen die MAC-Adresse angezeigt.

Möglichkeit 2:

Schließen sie den Adapter an ihr MacBook an und starten Ihr Gerät.

Wenn es hochgefahren ist drücken sie die "cmd" Taste und die "Leertaste" gleichzeitig.

In der Suchleiste neben der Lupe können sie jetzt "Terminal" eintippen und klicken auf das gefundene Dienstprogramm.

Es öffnet sich ein Befehlscenter, dort kopieren sie folgenden Befehl hinein:

system_profiler SPSoftwareDataType SPHardwareDataType && hostname

Jetzt drücken sie die Enter Taste.

Jetzt lesen Sie die MAC-Adresse des externen LAN-Adapters aus oder senden die gefundenen Informationen an den anfragenden Admin.

In diesem Format wird eine MAC-Adresse angezeigt: 00-1D-60-4A-8C-CB

Selbstlernkurs: Security-Awareness von secaware.nrw

Das SCC informiert Sie hiermit darüber, dass ab sofort für Studierende und Mitarbeitende der Bauhaus-Universität Weimar und der HfM Weimar ein Online-Selbstlernangebot zum Thema Cyber- und Informationssicherheit in Deutsch und Englisch zur Verfügung steht.

Der Kurs von secaware.nrw wurde für die Hochschulen des Landes Nordrhein-Westfalen konzipiert, kann durch uns aber genutzt werden. Die Inhalte können wir nicht modifizieren, die meisten Aussagen sind aber universell anwendbar. Auf abweichende Regelungen oder spezielle Aspekte wird in den einzelnen Modulen hingewiesen.

Den Kurs in Deutsch erreichen Sie über folgenden Link:

https://moodle.uni-weimar.de/course/view.php?id=48238

Den Kurs in Englisch erreichen Sie über folgenden Link:

https://moodle.uni-weimar.de/course/view.php?id=50139

Computer Lab: Installing Grasshopper Plugins

Press Win+R to open the run dialogue and type powershell, then press OK.

With Powershell open, copy and paste the following command:

[System.Net.ServicePointManager]::SecurityProtocol = [System.Net.ServicePointManager]::SecurityProtocol -bor 3072; iex ((New-Object System.Net.WebClient).DownloadString('https://docs.itau.uni-weimar.de/attachments/14'))

Now you should have all required Plugins installed.

Computer Lab: Installed Software

- Adobe

- Acrobat Reader DC

- InDesign

- Affinity

- Designer 2

- Photo 2

- Publisher 2

- Archicad

- Autocad 2025

- Autocad 2024

- Revit 2024

- Revit 2026

- Dynamo

- Robot Structural Analysis 2026

- Rhino 8

- Blender

- Enscape

- GIMP

- Libre Office

- Notepad++

- QGIS

- R und RStudio

- TouchDesigner